در دنیایی زندگی میکنیم که امنیت سایبری از امنیت فیزیکی اهمیت بیشتری پیدا کرده است. روزانه هزاران ایمیل و وب سایت هک می شود. برای همین بسیار مهم است که از برترین روش های هکی که هکران در سراسر دنیا از آنها برای بهره برداری از اهداف آسیب پذیر در بستر اینترنت استفاده می کنند، آگاهی داشته باشیم.

۱۰ روش پر کاربرد هک که هکر ها معمولا از آن استفاده می کنند:

در لیست زیر به ۱۰ روش معروف و برتر هک و حمله سایبری اشاره شده است که معمولا هکر ها از آن در جهت منفی برای استخراج اطلاعات و کسب درآمد استفاده می کنند.

- BRUTE FORCE

می توان گفت این روش قدیمی ترین تکنیک هک است، در BRUTE FORCING، ترکیب های مختلف کاراکترها از یک مجموعه کاراکتر برای ورود امتحان می شوند.

به عنوان مثال، اگر یک هکر در پی کرک کردن پسورد یک فایل باشد تمام ترکیبات مختلف با طول مشخص را امتحان می کند و اگر جواب نگرفت ترکیباتی با طول بعدی را امتجان می کند.

بنابراین هکر تمام کاراکتر ها مثل A-Z ، a-z ، ۰-۹ و کاراکتر های خاص را با طول ۱ امتحان می کند. اگر هیچکدام از این حدس ها با پسورد واقعی مطابقت نداشت به سراغ طول ۲ می رود و دوباره تمام ترکیبات را تست می کند. این روش دیگر برای حملات آنلاین مناسب نیست اما در حملات آفلاین هنوز هم موثر است.

در مقاله حملات بروت فورس چیست و راهکار جلوگیری از Brute Force می توانید اطلاعات کامل تری در این زمینه کسب کنید.

همچنین بخوانید » کاربرد ارز دیجیتال چیست؟ | انواع معاملات فارکس | آینده ارزهای دیجیتال چیست؟ | امنیت ارزهای دیجیتال چیست؟

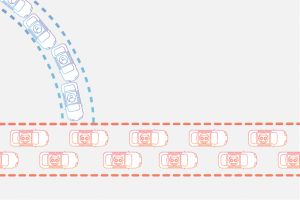

- .M.I.T.M

این روش که مخفف کلمات Man in The Middle است همانطور که از نامش پیداست، مثل یک واسطه در تمام درخواست هایی که از سمت کاربر به سرور ارسال می گردد دخالت و جاسوسی می کند.

در حملات MITM هکر می تواند کار های زیر را انجام دهد:

- فایلهای دانلود شده شما را با هر فایلی که می خواهد جایگزین کند.

- شما را به وب سایت های دیگری که مقصودتان نیست هدایت کند.

- تمام تاریخچه (history) مرورگر ها و تایپ های شما را ببیند.

- اگر پورتی باز باشد به تلفن همراه شما متصل شود.

جالب است بدانید این نوع از هک معمولا در مکان های عمومی که سرویس وای فای ارائه می دهند اتفاق می افتد مثل کافی شاپ ها، ایستگاه های قطار و مترو، رستوران ها، کتابخانه ها و غیره.

بنابراین توصیه می کنم برای محافظت از اطلاعات خود در مقابل هک شدن به روش MITM هرگز از وب سایت و ایمیل هایی که اطلاعات مهم شما در آن است،از طریق سرویس وای فای عمومی استفاده نکنید.

همچنین بخوانید »

- KEYLOGGING

دنیای هک تازه از اینجا شروع می شود. KEYLOGGING قدیمی ترین و پر استفاده ترین روشی است که برای هک کردن اطلاعات مردم از آن استفاده می کنند.این روش از تمام کارهایی که روی سیستم انجام می شود لاگ ایجاد می کند و این اطلاعات به صورت دوره ای به سرور هکر ارسال می شود.

کی لاگر های حرفه ای از امکاناتی استفاده می کنند که میتواند از صفحه نمایش قربانی عکس بگیرد و طوری آن را بین بقیه فرآیند ها پنهان کند که کاربر متوجه نشود.

همچنین بخوانید» هکرهای کلاه رنگی

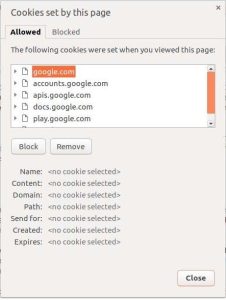

- COOKIE STEALING

کوکی ها تقریبا در تمام وبسایت های اینترنت مورد استفاده قرار می گیرند. شاید با مفهوم کوکی آشنا نباشید. کوکی چیست و چرا همه وب سایت ها از آن استفاده می کنند. وب سایت ها از کوکی برای شناسایی کردن، به خاطر نگه داشتن و اعطای مجوز های مناسب به یک کاربر خاص در بین میلیون ها کاربری که روی وب سایت هستند، استفاده می کنند. با این تعریف به اهمیت استفاده از کوکی در وب سایت پی بردید.

در روش COOKIE STEALING هکر به کوکی های روی کامپیوتر شما دسترسی پیدا می کند و آنها را به مرورگر خودش ایمپورت می کند.

سپس وقتی هکر به سایت خاصی که کوکی آن روی سیستم شما ذخیره شده بود، مراجعه می کند، آن وب سایت هکر را به جای شما تشخیص می دهد. در واقع در این روش هکر هویت شما را می دزدد. حال می تواند هر فعالیت غیرقانونی را با اطلاعات شما انجام دهد و شما در قبال انجام آنها مقصر شناخته خواهید شد!

- PHISHING

فیشینگ هم یکی از روش های پرکاربرد هک است که درابتدا برای هک کردن اکانت های اینترنت از آن استفاده می شد.

در این روش فیشر (هکر) وب سایتی دقیقا شبیه وب سایت اصلی با آدرسی مشابه آن ایجاد می کند و طوری کاربران را فریب می دهد که از وبسایت تقلبی به جای اصلی استفاده کرده و اطلاعات اکانت خود را وارد کنند.

مثال میزنم، اگر هکر بخواهد اطلاعات شما را در سایت www.facebook.com هک کند از آدرس تقلبی www.facebok.com استفاده می کند. در نگاه اول تفاوت این دو آدرس قابل تشخیص نیست. چون سایت جعلی از نظر ظاهر یک کپی بسیار دقیق از سایت اصلی است، کاربران قادر به تشخیص تقلبی بودن آن نیستند و نهایتا باور میکنند که سایت واقعیست.

معمولا در فیشینگ برای هدایت کردن کاربر از وبسایت اصلی به جعلی از MITM کمک گرفته می شود.

پس از اینکه کاربر اطلاعات ورود خود را در وب سایت جعلی وارد کرد ، این اطلاعات روی سرور هکر ذخیره می شود و کاربر به وب سایت اصلی بازگردانده می شود.

- SQL INJECTION

اگر به مباحث هک علاقه مند هستید حتما اسم تزریق SQL را شنیده اید. در این روش هکر از طریق نوشتن کوئری های SQL در فرم های ورودی وب سایت سعی در هک کردن بانک اطلاعاتی سرور می کند.

این کوئری ها معمولا برای دستیابی به اطلاعاتی نوشته می شوند که آن اطلاعات از روش دیگری قابل هک شدن نباشد. نکته اینجاست که با معرفی PDO و اتصالات MySQLi نرخ تزریق SQL به طور قابل توجهی کاهش یافته است. اما برای اشخاصی که هنوز از اتصالات قدیمی MYSQL استفاده میکند، تزریق SQL یک تهدید جدی است.

نکته: PDO مخفف PHP Data Objects و یک راه پایدار و ثابت برای دسترسی به پایگاه داده است.

- حمله DDOS

تا حالا براتون پیش اومده، به یک رستوران برید که پر باشه از آدم هایی که هیچ غذایی سفارش ندادند، فقط پشت میز ها نشتن. هم جلو غذا خوردن شمارو گرفتند و هم برای صاحب رستوران مشکل ایجاد کردند.

در این مثال شما همان شخصی هستید که به رستوران رفته، صاحب رستوران وب سرور است و مردمی که صندلی ها را اشغال کرده اند هکر ها هستند.

در حمله DDOS) Distributed Denial Of Service) وب سرور غرق در درخواست های زیادی می شود که همه به یک منبع نیاز دارند و این موضوع باعث از کار افتادن سرور می شود.از این نوع هک معمولا زمانی استفاده می شود که هکر یا گروه هکرها قصد از کار انداختن وب سایتی را داشته باشند.

- CROSS SITE SCRIPTING – XSS

این روش تا حدی شبیه تزریق SQL است. از این نظر که در فیلد های ورودی وب سایت کد های سمت کلاینت مخربی وارد می کند. وقتی این فیلد ها توسط بقیه کاربران درخواست داده می شود، آنها در معرض خطر این کد های مخرب قرار می گیرند.

راه کارهایی از قبیل کلید امنیتی برای جلوگیری از حملات XSS استفاده می شوند.

- TROJAN ها

تروجان یا بدافزار (Malware) ها برنامه هایی هستند که به تنهایی عمل نمی کنند بلکه وقتی نرم افزاری روی سیستم خود نصب می کنید این تروجان ها هم همراه با آن روی سیستم شما نصب می شوند و پس از آن می توانند تمام داده ها را به بیرون منتقل کنند.

برخی از این تروجان و برافرار ها توسط خود شرکت های تولید آنتی ویروس ایجاد شده اند تا عمدا منابع سیستم را نگه دارند و کارایی سیستم را آهسته تر کنند

- DNS POISONING

مسمومیت DNS یا DNS POISONING روشی است که در آن DNS های نادرستی در سرور DNS قرار داده می شود تا کاربران را به سمت وبسایت روی کامپیوتر هکر هدایت کند.

تفاوت مسمومیت DNS و فیشینگ در این است که در فیشینگ عملا URL عوض می شود و شخص به URL وب سایت هکر هدایت می شود. در مسمومیت DNS، URL یکسان است اما سرور فرق می کند، و تمام اینها متعلق به هکر است.

نتیجه گیری:

لیست ۱۰ روش اولی که توسط هکر ها استفاده می شود را با هم مرور کردیم. اکثر این حملات تنها با هدف سرقت اطلاعات هویتی صورت می گیرد. از آنجایی که هیچ نهاد فیزیکی وجود ندارد که مشارکت شما را در یک فعالیت آنلاین تایید کند، بنابراین بسیار راحت است که کسی خودش را جای شما جا بزند. حملات هک معمولا از بی دقتی و نادیده گرفتن مسائل امنیتی توسط کاربران سوء استفاده می کنند. پس اگر کمی به فعالیت خود در اینترنت دقت کنید می توانید از خود در مقابل هک شدن محافظت کنید.

پیشنهاد ویژه برای یادگیری مباحث امنیت و شبکه در استان گیلان رشت:

مجتمع آموزشی گیلار رشت به عنوان یکی از برترین آموزشگاه کامپیوتر در رشت با استفاده از روشهای مدرن آموزشی، به شما کمک میکند تا با بهترین روش ها، کامپیوتر را از پایه تا پیشرفته یاد بگیرید. برای اطلاع از کلاس های آموزش نتورک پلاس در رشت، آموزش سکیوریتی پلاس در رشت، دوره هکر قانونمند در رشت، آموزش فارکس رشت و آموزش ارز دیجیتال رشت و ثبت نام دوره های آموزشی می توانید با شماره 09118289005 تماس بگیرید.